Di Jacopo Sabbadini

Negli ultimi anni abbiamo visto una crescita esponenziale delle minacce alla sicurezza informatica. Questo fenomeno si è acuito nell’ultimo periodo a causa della situazione dovuta alla pandemia mondiale, che ha portata ad un incremento del lavoro da remoto, accelerando di molto un fenomeno già in essere.

A seguito di questo trend molte realtà aziendali hanno cominciato ad implementare svariate soluzioni di sicurezza basate sull’analisi del traffico e dei pacchetti , sulle firme dei programmi , sul comportamento delle utenze.

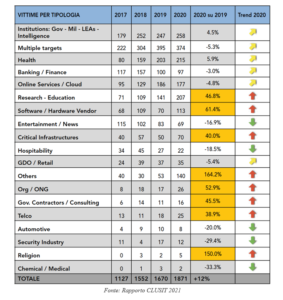

Questa “presa di consapevolezza” da parte delle aziende non sembra però aver sortito effetto, praticamente ogni giorno si legge di un nuovo attacco a grandi infrastrutture, spesso strategiche (Colonial Pipeline, AXA, Glovo, solo per citarne alcune) dunque sorge spontanea una domanda: come è possibile che con l’aumento delle misure di protezione, vi sia un conseguente aumento degli attacchi riusciti contro le stesse infrastrutture che implementano questi sistemi?

Per rispondere a questa domanda, bisogna partire da un concetto che pare banale, ma è cardinale in questa analisi: nessun’azienda, nessuna realtà è un’isola. Maggiore è l’azienda, maggiore è il suo giro di affari, maggiore è la galassia di fornitori di beni e servizi che orbitano intorno all’azienda stessa.

Se l’azienda di riferimento è in grado di utilizzare un determinato budget per l’implementazione e il controllo delle misure di sicurezza informatica, è quasi matematico che almeno una parte dei suoi fornitori non abbiano accesso a simili risorse; e quindi, i fornitori stessi diventano il principale obiettivo di un attacco, non tanto per i dati che possono possedere, ma per gli accessi che si possono recuperare.

Un esempio emblematico su tutti è quanto successo con VMWare; la società si occupa di virtualizzazione, ed è leader di mercato per quanto riguarda il deploy di macchine virtuali su server di produzione, ricerca e sviluppo. Quanto accaduto è stato che, ad un certo punto, durante un controllo, il team di sicurezza di VMWare si è reso conto che vi era una API con all’interno del codice mai scritto da loro, che permetteva un accesso non autenticato ma con alti privilegi dall’esterno, e l’esecuzione di codice da remoto; in buona sostanza, era un rootkit inserito non si sa da chi o quando, con molta probabilità aggiunto a seguito di una violazione dei sistemi di un proprio fornitore, che non ne era neanche a conoscenza. Quello che però si sa di per certo sono state le conseguenze: l’attacco a SolarWinds che ha messo in ginocchio moltissime aziende che utilizzano i loro software; tutto è partito da un attacco ai fornitori di VMWare, ed si è arrivati alla crisi della gestione di Orion ed Exchange.

Come fare quindi in una realtà in cui chiunque può essere un bersaglio, e magari anche un veicolo inconsapevole di attacchi mirati?

È da ripensare completamente l’idea di cybersecurity e sicurezza in generale.

Ad oggi si utilizzano dei sistemi con una vulnerabilità lampante: un antivirus, per quanto complesso e “intelligente” si basa su delle firme, su qualcosa di già noto, oltre che su un costante aggiornamento delle proprie componenti di rilevazione.

Una simile soluzione è inadeguata a proteggere contro le odierne minacce, che spesso si declinano in zero days e potenziali attacchi che arrivano da utenti “fidati” all’interno del sistema.

Bisogna passare da una logica di controllo attivo, come quella degli antivirus, firewall e via discorrendo, ad una logica di zero-trust per la quale indifferentemente dal fatto che l’utente sia autenticato, che il processo sia considerato sicuro o in ogni caso non facente riferimento ad alcun database di malware, qualsiasi azione considerata potenzialmente pericoloso viene immediatamente interrotta e segnalata.

Vista l’evoluzione delle tecniche di attacco, la ampia superficie d’attacco disponibile, le classiche soluzioni hanno fatto il loro tempo.

[1] Application Program Interface, è un sistema di interrogazione di un’applicazione utilizzato per automatizzare dei processi in programmazione.

[1] Malware che permette l’accesso a un sistema, l’esecuzione di comandi e/o programmi, spesso con alti livelli di privilegio.

[1] Malware sconosciuti, di cui non esistono firme digitali in nessun database