Nonostante la protezione del dato e la cultura della sicurezza delle informazioni abbiano compiuto dei significativi passi in avanti negli ultimi anni, ancora oggi, molte piccole-medie imprese trovano difficoltà nell’implementare modelli di gestione della privacy anche basilari.

Molti continuano, ingiustamente, ad avere paura delle sanzioni previste dal Regolamento Europeo con l’effetto di produrre inutile carta senza aumentare il livello di consapevolezza, accountability e sicurezza. Da qui si producono inutili consensi controfirmati, lettere di incarico senza formare le risorse e burocratizzazione inutile di processi che potrebbero essere lineari, semplici e paperless.

Non penso sia un caso, dunque, che la protezione del dato continui erroneamente ad essere abbinata a burocrazia inutile quando essa potrebbe essere agevolmente gestita con pochi essenziali adempimenti.

Non me ne voglia chi ci ha prosperato con la paura delle salatissime multe e prodotto carta inutile; ma molte volte, per raggiungere un grado sufficiente di compliance, è sufficiente dotarsi di pochi piccoli accorgimenti ed effettuare pochi piccoli investimenti mirati, principalmente in misure di sicurezza e formazione delle risorse umane.

Sperando di ripetere l’ovvio, ribadisco che la “paperless compliance for free… almost” non può trovare applicazione, ad esempio, per realtà molto particolari che effettuano trattamenti ad alto rischio, anche se poco strutturate così come per realtà che trattano dati su larga scala o presentano rischi maggiori rispetto alla media.

Per affrontare il discorso relativo alla paperless compliance, è necessario tenere presente che il GDPR va letto partendo dall’articolo 1 per poi scorrere verso gli articoli finali abbinando, se possibile, la lettura dei considerando alla norma.

È oramai opinione consolidata fra gli esperti che il GDPR chiede di affrontare con un approccio organico tutti i processi aziendali dove vengono coinvolti dati personali.

Ogni processo deve, dunque, essere originariamente configurato per garantire il rispetto principi generali previsti dall’art. 5: liceità, correttezza e trasparenza, limitazione della finalità, minimizzazione dei dati, esattezza, limitazione della conservazione, integrità e riservatezza e responsabilizzazione (o accountability per gli anglofili). Non ci dilungheremo in questa sede su questi principi, limitandoci a citarli.

In secondo luogo, bisogna vedere se ricorre una o più delle basi di legittimità previste dal susseguente art. 6, fra cui è presente anche il consenso dell’interessato che però, è bene richiedere solo ove strettamente necessario (v. https://avvgiacomoconti.com/un-consenso-per-uno-e-uno-per-tutti-una-corretta-applicazione-del-principio-di-irresponsabilizzazione/ ).

Se l’organizzazione sa perché tratta il dato e partendo da quali basi, ad esempio un contratto o una norma di legge o un legittimo interesse, potrà approfondire la conformità del processo al GDPR, ma potrà con una certa ragionevolezza essere sicura che il processo è, in linea di massima, lecito.

Sorvolando sugli articoli seguenti ci troviamo all’art. 24 che menziona espressamente i rischi per i diritti e per le libertà degli interessati che sono indicati per sommi capi nel testo dell’articolo. La norma, senza richiedere nulla di trascendentale chiede semplicemente di tenere conto dei trattamenti che vengono operati all’interno dell’organizzazione e di adottare misure organizzative e di sicurezza adeguate e parametrate al rischio.

Senza pretesa di esaustività, basti pensare al fatto che il trattamento di dati personali apre una finestra sulla vita dell’interessato e a seconda del “peso specifico” del dato personale sarò in grado di conoscere certi aspetti della vita di una persona che sarà, conseguentemente, vulnerabile. Per questa ragione il GDPR distingue i dati in comuni (che permettono di identificare o prendere contatto con l’interessato) e particolari (che invece rilevano aspetti particolarmente delicati della vita privata altrui). È bene abbinare la lettura dell’art. 24 agli artt. 9 e 10 del GDPR per meglio comprendere il concetto di “rischi per i diritti e per le libertà”.

Semplificando al massimo questo processo che è piuttosto complesso, è essenziale che ogni organizzazione sappia almeno in linea di massima quali dati tratta, per quale motivo e che effetto una violazione alla loro riservatezza, integrità e disponibilità può avere sulla vita personale del lavoratore, del cliente del fornitore e degli altri soggetti coinvolti nel trattamento.

Veniamo ora all’art. 29 che richiede di adottare misure organizzative adeguate. In questa sede ci limiteremo ad indicare le misure che ogni impresa dovrebbe adottare fra le quali, l’individuazione del designato/privacy officer che è un soggetto interno incaricato della gestione delle procedure di trattamento dei dati e per rispettare il GDPR, come garantire le richieste degli interessati o comunicare con l’autorità garante.

Questa figura dovrebbe essere interessata alla materia, adeguatamente formata e responsabilizzata per assicurare un adeguato livello di compliance interno all’organizzazione. L’attività di designazione del referente privacy è un processo a costo zero. Altrettanto gratuita potrebbe essere la creazione dell’organigramma aziendale dove vengono mappati funzioni e compiti dei soggetti designati dall’organizzazione.

Se si vuole che la designazione sia efficiente, tuttavia, sarebbe bene stanziare una somma – anche modesta – per la formazione dei referenti affinché questi siano in grado di mappare e gestire le procedure di cui sono incaricati e responsabilizzare anche gli altri soggetti autorizzati al trattamento.

Veniamo a questo punto ai registri disciplinati dall’art.30: questi altro non sono che un processo di mappatura dei trattamenti che l’azienda opera. Pertanto, i registri dovrebbero configurarsi più che come un documento, come una procedura da monitorare e tenere aggiornata con l’evolversi dei processi aziendali. Pertanto, essi possono essere tenuti senza particolari formalità e aggiornati, anche mediante stampa del file anche in PDF, all’occorrenza.

Più che la forma, è importante che questi strumenti siano tenuti da un soggetto competente che, verosimilmente, sarà il designato aziendale che conoscerà i processi aziendali ed avrà anche una discreta conoscenza normativa ove adeguatamente formato.

Oltre al registro delle attività di trattamento (art. 30), è opportuno che l’organizzazione si munisca anche di un registro della formazione per documentare l’attività svolta e un registro delle violazioni (art. 33) per documentare eventuali data breach e che è uno strumento di ausilio e responsabilizzazione fondamentale per valutare se e quali conseguenze la violazione potrà avere per gli interessati coinvolti.

Seppure i registri non siano richiesti a tutte le organizzazioni, l’adozione di questi è stata fortemente incoraggiata sia dalla nostra Autorità Garante che dal Comitato Europeo per la protezione dei dati personali, ma anche da autorità straniere.

Veniamo ora ai processi relativi alla sicurezza dei dati che possono avere natura fisica o logica.

La sicurezza fisica si articola in misure piuttosto banali come, ad esempio, l’apposizione di porte blindate agli ingressi, inferriate alle finestre, la presenza di estintori.

Apparentemente più complesso è il profilo della sicurezza informatica, ma anche qui, vedremo soluzioni a basso costo o gratuite che possono aiutare enormemente l’organizzazione ad aumentare il proprio livello di sicurezza.

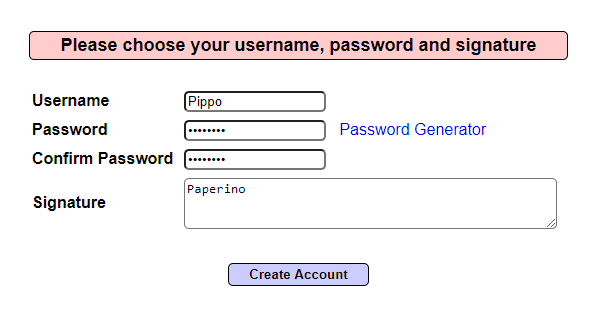

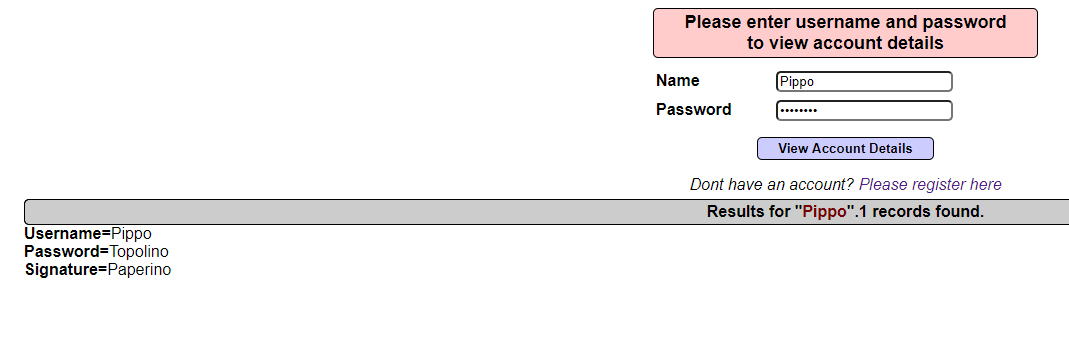

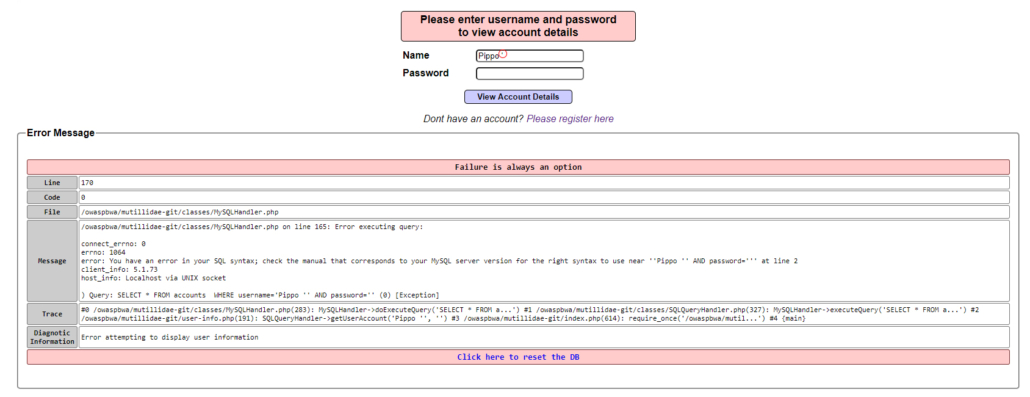

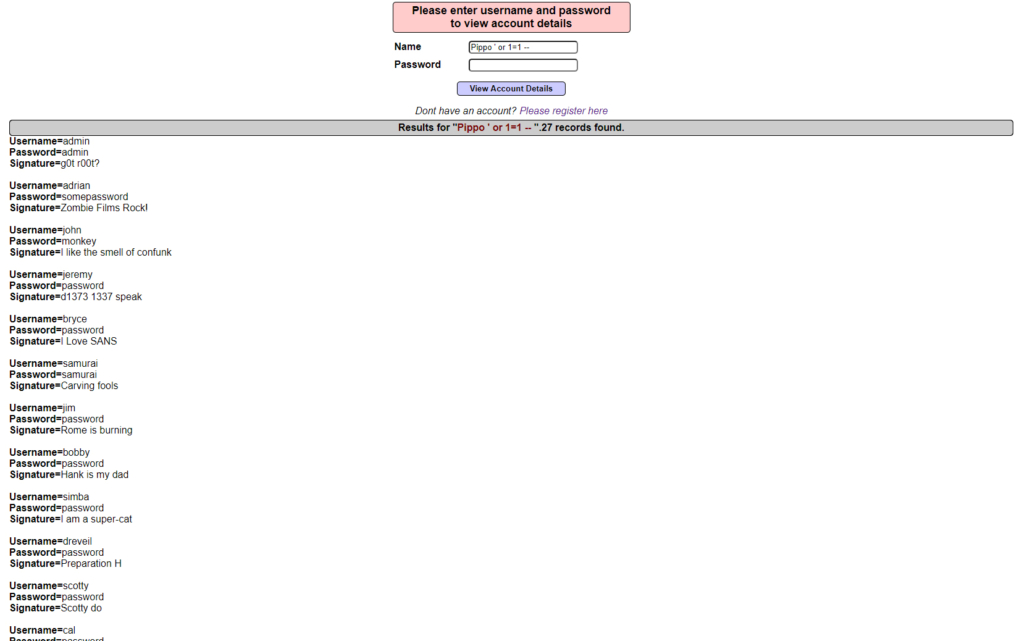

Il primo problema comune a tutte le organizzazioni è la gestione delle Password. Avere password in giro non protette è come lasciare le chiavi della porta vicino allo zerbino di casa.

Rinviando all’apprezzabile vademecum elaborato dal Garante (v. https://www.garanteprivacy.it/temi/cybersecurity/password) è consigliabile adottare gestionali gratuiti come KeePass ( v. https://keepass.info/ ) che salvano i dati in locale criptati eliminando il rischio del cloud e attraverso la master password e i plugin consentono un’agile gestione delle password eliminando fogliettini, il rischio di perderle e altri rischi. Il dipendente dovrà ricordarsi solo la Master Password di accesso al servizio KeePass per accedere in sicurezza a tutte le proprie credenziali.

Altro problema che ogni organizzazione affronta è il backup e, per le organizzazioni più semplici, può bastare anche un piccolo investimento in un NAS o in un economico servizio di backup online scegliendo quello più adatto alle proprie esigenze. Senza dilungarci sulla gestione della backup policy in questa sede, si segnala Duplicati (v. https://www.duplicati.com/ ): una soluzione che rende più efficiente il processo di backup e aiuta a gestire il rischio di perdita dei dati trattati. Questo sistema, di default cripta i dati in formato criptato e permette di gestire la recovery dei dati in maniera intuitiva e semplice. Il gestionale è anche flessibile e permette all’utente di configurare i tempi, modi e livelli di sicurezza del backup.

Potrebbe essere auspicabile anche prevedere un programma formativo con oggetto la cybersecuirty awareness per sensibilizzare i dipendenti alle minacce informatiche. Per iniziare il percorso di sensibilizzazione si può iniziare con il fruire di risorse gratuite e accessibili online.

I problemi della sicurezza informatica, ça va sans dire, non si esauriscono a quelli indicati ed è auspicabile che buona parte delle organizzazioni si accerti, fra le altre cose, di:

- Installare solamente programmi originali da autori verificati e sempre aggiornati all’ultima versione

- Investire in un solido antivirus che implementi almeno un firewall logico e sistemi di rimozione di malware

- Differenziare la rete ad uso interna da quella data ad uso degli ospiti adottando processi di segmentazione

I più scrupolosi vorranno, altresì, adottare un firewall perimetrale integrato con un servizio di analisi dei file di log.

Pare, dunque, opportuno stanziare somme, anche modeste, per aumentare il proprio livello di sicurezza informatica in azienda investendo sulle risorse umane e sulle misure di protezione tecniche.

Un’azienda con un elevato grado di compliance al GDPR, dunque, saprà valutare in autonomia gli investimenti, a livello tecnico e sulle risorse umane, che dovrà operare e saprà gestirsi autonomamente evitando di spendere soldi in consulenze inutili e carte e agire in autonomia per rispettare la norma, nelle migliori ipotesi, con un costo tendente allo zero o con un investimento più che contenuto.

Il GDPR non richiede, dunque, di produrre carte, ma di implementare dei processi efficienti per una corretta gestione del dato e, per essere applicato efficacemente, richiede cultura, formazione e sensibilizzazione.